TCPdump es otra herramienta fundamental dentro de los sniffers y debemos conocerla, esta herramienta se diferencia de White Shark en que no tiene una interfaz gráfica sino que funciona a través de línea de comandos.

Hemos considerado los sniffers como herramientas semi pasivas de

recopilación de información ya que en muchos entornos, como infraestructuras

críticas, o sitios donde hay sistemas operativos antiguos, donde los sistemas

se han creado ad-hoc, hay veces donde podremos usar técnicas de reconocimiento

activas de detección de vulnerabilidades

porque los sistemas conectados a

la red al ser antiguos y sensibles que pueden no soportar ese tráfico adicional

que generan estas herramientas de recopilación activas, hasta poder provocar

incluso fallos de sistema y afectar seriamente a la infraestructura de red.

En estos casos, una de las opciones puede ser coger un sniffer , colocarlo

dentro de esa infraestructura, simplemente monitorizando su tráfico de red y en

función de determinados protocolos de red y de algunos valores que tienen los

campos de las capas de los paquetes de red, llegar a identificar que

aplicaciones se encuentran instaladas en los diferentes nodos de esa red así

como los programas utilizan y que versiones de esos programas , por tanto

podríamos únicamente mediante el análisis del tráfico de red de forma no

intrusiva obtener mucha información y vulnerabilidades para realizar después

explotaciones mucho más específicas de modo que no afectaremos a la

infraestructura de red.

TCPdump, puede ser muy útil en ocasiones en que no disponemos de una

interfaz gráfica en el sistema que queremos hackear. Viene por defecto instalada

en Kali , por lo tanto vayamos a nuestro kali y abramos una terinal.

Podemos introducir el comando tcpdump –h para ver algunas

características del software

Estas son solo algunas opciones principales, ya que esta herramienta es muy

completa, vamos a ver algunas de ellas

Uso

de sudo

En esta herramienta siempre tendremos que anteponer sudo para realizar las

acciones como administrador ya que vamos a capturar le tráfico de red y para

ello la herramienta necesita privilegios elevados.

·

Sudo tcpdump –D

Se nos pedirá la contraseña y esto lo que nos muestra son las interfaces

que tiene este sistema y cuales están activas, es decir lo mismo que nos

mostraba White shark de manera gráfica en la primera pantalla.

Podemos ver que tenemos eth0 y la interfaz del loopback corriendo:

Vamos a capturar algo de tráfico en la interfaz eth0, con el siguiente

comando:

· sudo tcpdump –i eth0

Lo que nos muestra son las peticiones que estamos haciendo. Pero no nos

muestra los paquetes completos simplemente me dice que se está efectuando una

conexión. Algo que podemos hacer es pedirle que nos muestre más información

dándole el flag –v (vervove)

·

sudo tcpdump –v –i eth0

De este modo captura el tráfico y nos muestra mucha más información, sobre

las conexiones

Filtrar

paquetes relativos a un protocolo

Por ejemplo para filtrar por el protocolo icmp haríamos:

·

sudo tcpdump icmp

podemos ver que nonos muestra nada de tráfico:

Pero en el momento que abro una terminal nueva y hago un ping a google esto

generará trafico imcp y podemos ver como tcpdump nos captura ese tráfico y solo

ese tráfico:

NOTA: Protocolo imcp

Para intercambiar datos de estado o mensajes de error,

los nodos recurren al Internet Control Message Protocol (ICMP) en las redes

TCP/IP. Concretamente, los servidores de aplicaciones y las puertas de acceso

como los routers, utilizan esta implementación del protocolo IP para devolver

mensajes sobre problemas con datagramas al remitente del paquete. Aspectos como

la creación, la funcionalidad y la organización dentro de la amplia gama de

protocolos de Internet se especificaron en 1981 en la RFC 792. En el caso de la sexta versión del Internet Protocol

(IP), la implementación

específicaICMPv6 fue definida en la RFC 4443.

Por definición, ICMP es un protocolo

autónomo aun cuando los diferentes mensajes están incluidos en paquetes IP tradicionales.

Para tal fin, el protocolo de Internet trata a la implementación opcional como

un protocolo de capas superiores. Los diversos servicios de red que se suelen

utilizar hoy en día, como traceroute o ping, se basan en el protocolo ICMP.

Filtar

por host

Podemos filtrar únicamente el tráfico que va a un sitio en concreto, por

ejemplo a la web de arcelormittal haríamos un ping a esa dirección y veremos

cómo nos resuelve también la dirección ip. Obviamente si copiamos y pegamos esa

dirección IP en un navegador nos llevará a la web

Ahora podemos hacer un tcpdump directo a ese host pasándole la ip con el

siguiente comando

·

tcpdump host 34.248.100.60

Esto hará que nos muestre todo el tráfico entrante y saliente dirigido a

este host, si yo ahora navego por la web seleccionada vemos el tráfico de esa

web, aunque tuviéramos otras webs

abiertas ese tráfico no se mostraría, solo el del host seleccionado.

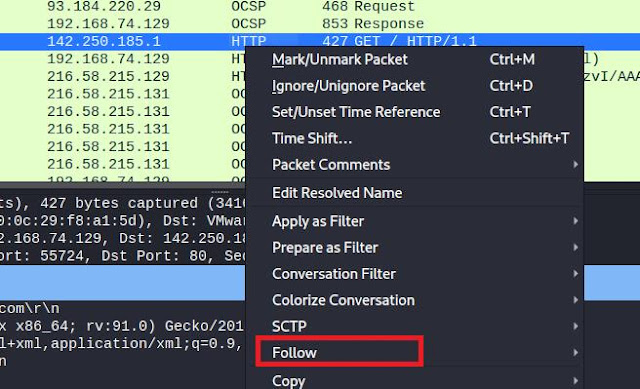

En general es más intuitivo trabajar con White Shark ya que nos provee de

una ionterfaz gráfica. Si por algún motivo solo podemos trabajar con tcpdump

una opción sería guardar toda la información que éste nos ofrece para después

abrirla con White Shark:

Usaríamos el comado w [destino /nombre_archivo]

Sudo

tcpdump –i eth0 –w Desktop/capture.pcap

Esto nos guradaría un archive con los paquetes capturados. Luego solo

tendríamos que abrir White Shark y arrastrar este archivo a la interfaz para

abrirlo con todas las características de White shark a nuestra disposición.