Instalación máquina virtual Windows 11

Hemos descargado una máquina

virtualizada Windows 11 para nuestro laboratorio, la podemos descargar de:

https://developer.microsoft.com/es-es/windows/downloads/virtual-machines/

Una vez descargada la descomprimimos y la importamos ennuestro entorno de

virtualización VM-Ware:

Por defecto la máquina viene

configurada con 4 GB de ram, si bién mi pc tiene capacidad para asignar esta

cantidad de ram a un máquina virtual,

puede que en otras máquinas sea demasiada memoria, esto puede provocar que la

máquina host no funcione adecuadamente, por ellopodemos a bajar la cantidad de

ram asignada a esta máquina. Para ello iremos al enlace con el icono de la llave fija y editaremos la

configuración de la máquina.

Si dispones de suficiente memoria lo recomendable es dejar la configuración

de Windows 11 por defecto con los 4 GB

de ram.

Una vez instalada podemos iniciarla desde nuestr panel de VM-Ware:

Una vez terminado el proceso ya tenemos disponible nuestra máquina virtual

Windows 11

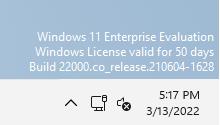

Como se puede ver en la esquina inferior derecha se nos indica que es una

versión de evaluación Windows 11 con una licencia válida para 50 días:

Cuando se termine el plazo si seguimos necesitando la máquina podemos

volver a descargarla. Otro detalle interesante es que se trata de una versión

Enterprise de Windows 11, por lo que es

probable que este mismo SO nos lo encontremos replicado en diferentes

organizaciones ya que e sla versión que utilizan las empresas. Por tanto si

encontramos una vulnerabilidad en este sistema es muy probable que esa

vulnerabilidad la encontremos en empresas que usen este mismo SO.

Introducción al protocolo DNS

La siguiente técnica de recogida de información semipasiva tiene que ver

uno de los protocolos más importantes de internet, el protocolo DNS por sus

siglas en inglés Domain Name System. En esta sección vamos a ver sus

características principales y su funcionamiento de forma genérica. Es muy

importante comprender este protocolo, para poder comprender las técnicas de

recopilación semi-pasiva y para técnicas de explotación que veremos

posteriormente.

¿QUÉ ÉS DNS?

·

DNS es el acrónimo de Domain

Name System

·

Realiza una traducción de nombres de dominio a

direcciones IP

·

Se corresponde con uno de los protocolos más

importantes de internet

Es decir, cuando nosotros buscamos un dominio en internet, por ejemplo www.google.com debe

existir algún proceso que transforme ese dominio en una dirección IP, que es lo

que una máquina entiende. Algo parecido a 142. 250.184.3 (IPV 4)

Tenemos que realizar esta traducción porque para los humanos es más

sencillo recordar la palabra Google, que una cadena de números como es una IP.

Esta traducción o abstracción de nombre de dominio es para lo que se creó el

protocolo DNS, traduce

Direcciones en IP.

DNS desde el punto de vista del

HACKER.

Desde el punto de vista de un Pentester este protocolo y sus sitemas

asociados, nos permite obtener información pública sobre un dominio o una

organización. Por ejemplo a partir de un nombre de dominio, puedo resolverlo y

que me devuelva una dirección IP , a la que puedo geolocalizar, atacar,

escanear etc.

· Obtener información pública sobre un dominio u organización.

¿CÓMO FUNCIONA DNS?

https://docs.microsoft.com/es-es/azure/dns/dns-zones-records

DNS ZONE: Agrupación de registros (datos) DNS

Esto no es más que una agrupación de datos que están relacionados con un

mismo dominio y el mantenimiento de estos datos está delegado a una

organización en concreto o incluso a un individuo. Al final es un fichero que

tiene diferentes entradas que son las que se nos devueven cuando nosotros

hacemos una consulta. Pensemos en esto como en un fichero de texto en un

servidor que se llama Name Server y que cuando le preguntamos nos devuelve

información en función de lo que le preguntemos, Las DNS Zones contienen diferentes tipos de registros, como las

siguientes entre otras:

Cómo funciona

una resolución real que podemos hacer

Esta información nos servirá para ya en fase de explotación realizar un Spoofing:

CentralOps

y DNSdumpster

Una vez presentado el protocolo DNS y su funcionamiento estamos listos para

presentar la siguiente técnica de recopilación de información semi-pasiva. Para

la ejecución de esta técnica no vamos a necesitar aún ninguna máquina virtual

ya que la herramientas que vamos a usar son aplicaciones web, por lo que con el

navegador de la máquina host es suficiente.

Lo que vamos a hacer esconsultar toda la información de esos registros Name

Serves que se encuentra pública para un determinado nombre de dominio o

dirección IP.

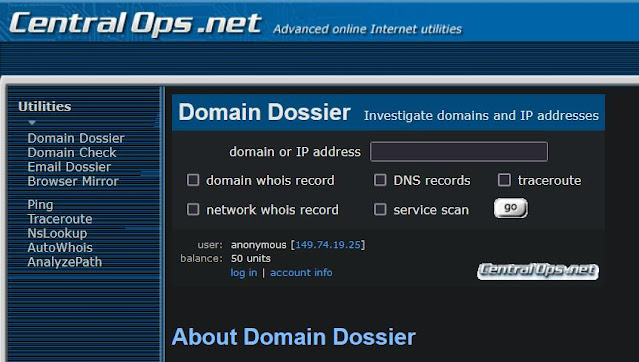

CentralOps

Como podemos ver la web tiene un diseño muy noventero (a mí me encantan) de

entre las herramientas que nos ofrece este sitio, nos interesa de momento la de

Domain dossier.

Esta herramienta es muy sencilla, lo

únco que necesitamos hacer es indicarle un nombre de domino y de entre la

información que podemos seleccionar que nos ofrezca tenenmos además de DNS

recods (que és la que nos interesa) ahora mismo, otras informaciones que

podemos extraer con otras herramientas con nuestro Kali Linux y que veremos más

en profundidia, de momento seleccionamso DNS records e introducimos el nombre

de dominio del que queremos obtener la información de los registros DNS y

pulsamos go:

Podemos ver que nos ofrece mucha información, como el nombre canónico, la

dirección ip, y luego se despliega una lista de registros DNS, de diferentes

tipo. Por ejemplo tenomos uno de tipo A

que ya sabemos que es donde refleja la traducción del nombre de dominio a

dirección ip, podemos ver también algunos del tipo NS que son los Name Servers

en los que se encontrarán los ficheros que pueden resolver el nombre de dominio

a ip.

Podemos ver que disponemos de dos ficheros Name Servers, esto se hace para

tener disponibilidad, si uno de los ficheros por cualquier razón no estuviera

disponibe, se accedería al otro para poder hacerla resolución del nombre a

dirección IP.

Otras informaciones que podemos ver son; el correo del administrador, un

número serial (que cambia cada vez que modificamos el fichero de zona NS). Un

PTR que sirve para hacer una resolución inversa de ip a nombre de dominio, etc.

Toda esta información ya va siendo de utilidad y podría formar parte de un

vector de ataque ya podríamos por ejemplo empezar a hacer un escaneo de

servicios y de puertos que veremos en los siguientes temas. Al final los Name

Servers pertenecen a máquinas que están físicamente en algún sitio, y si

pertenecen a la misma empresa a la que estamos realizando el hacking ético ya

tendríamos más vectores de ataque.

Esta no es la única alternativa para buscar información DNS en internet

vamos a ver una de las principales que se denomina DNSdumster:

DNS dumpster

Esta aplicación web nos permite pasarle un nombre de dominio y ya no solamente

nos encuentra toda la nformación que veíamos en el fichero de zona sino que nos

geolocaliza ip´s y más: En este caso voy a poner el dominio de mi propia web

que compré en Arsys, veamos qué información nos ofrece:

Podemos ver que nos muestra os archivos DNS y nos indica que pertenece a la

red Ionos, Fasthosts, Arsys, 1&1 y que está en España. También nos arroja

rn archivo MX para el correo. Y un registro TXT, también un registro de hosts

con la dirección ip donde se encuatra alojada mi web, además podemos ver que

nos está indicando que tiene abiertos algunos puertos:

HTTP: Apache

HTTPS: Apache

FTP: 220

Welcome to FTP service.

SSH: SSH-2.0-OpenSSH_8.0

Esto es muy interesante porque aquí podemos indicarle que nos encuentre más

hosts (o nombres de dominio) que comparten esta dirección ip, pulsando en el

primero de los iconos

Si pulso en el me aparece una lista extensa:

Todos estos son host que

comparten la misma dirección IP donde se encuentra alojada mi página web. Esto

en el caso de mi web no tiene mucho sentidd pero en el caso de una organización

es muy posible que estén compartiendo diferentes servicios web y sólo pulsando

este botón podemos encontrar otras páginas web de la organización que se

encuentran alojadas en esta IP

Otras cosas se pueden hacer desde estos iconos son:

- Obtener las cabeceras

- Trazar ruta: qué DNS se han recorrido hasta llegar a este

- Buscar Banner: podemos buscar los banners de forma pasiva ya que lo hace en una base de datos

- Escanear servicios: Pero con esto hay que tener cuidado ya que esto es una búsqueda activa que veremos más adelante.

Nos ofrece un grafo:

Podemos ver como el nombre 3dev.es se traduce en la ip 217.76.130.166

NS: que name servers tiene y nos dice que tiene 2 con

sus direcciones IP, si fuera una

organización ya tendríamos dos hosts más a los que atacar.

MX: los correos de que dispone, vemos que dispone de

uno.

Toda esta información la podemos exportar como png o como Excel para luego

adjuntarlo a nuestro informe de auditoría.

Si hacemos una búsqueda de un dominio de una gran empresa la cantidad de información que se puede obtener es ingente

Lo interesante es que nos arrojará todos los host por lo que a un solo clic

hemos sido capaces de enumerar todos los dominios y subdominios de la

organización que son potencialmente atacables, podemos ver en amarillo todos

los servicios abiertos de diferentes máquinas.

También y esto es muy interesante nos ofrece un mapeo de dominio:

No hay comentarios:

Publicar un comentario