En este apartado vamos a ver la primera técnica de recopilación activa de

información. Vamos a complementar todas las técnicas vistas anteriormente de

recopilación semi pasiva, que tienen que ver con el DNS.

Recordemos que cuando nosotros consultábamos eso registros DNS, en los que

veíamos un nombre de dominio asociado a una IP, decíamos que estábamos

consultando de alguna manera ese fichero de zona que contenía los name servers,

pero que ese fichero de información que se nos mostraba no era en realidad el

fichero de zona en sí.

En este capítulo lo que vamos a ver concretamente es cómo podemos descargar

ese fichero de zona, en el caso de que el servidor DNS esté mal configurado y

para ello vamos a utilizar un técnica que se denomina transferencia de zona.

Transferencia de zona

Una transferencia de zona es la capacidad que

tienen los name servers o sedrvidores DNS, para copiar el fichero de zona a un

servidor DNS secundario, de manera que no tengamos que crearlo desde cero

En muchas ocasiones ese

servidor DNS está mal configurado y nos permite realizar una transferencia de zona

con un servidor DNS que no

esté autorizado

Esto implica que nosotros

podríamos iniciar esa acción de transferencia de zona desde nuestro propio

equipo, haciéndonos pasar por un servidor DNS y si ese servidor está mal

configurado lo que va a ocurrir es que nos a responder enviándonos toda esa

información que se encuentra en el fichero de zona.

SI el servidor está bien

configurado y cuando vea que no somos un servidor autorizado, cuando intentemos

iniciar la transferencia de zona no nos permitirá llevar a cabo la operación.

Iniciando una

transferencia de zona

Lo primero que vamos a

hacer es conectar nuestra máquina a internet, hasya ahora teníamos nuestra

máquina conectada únicamente a una red local que establecimos con nuestra

máquina hots.

Para conectarnos iremos a

manageàNetwork Adapter y seleccionaremos Nat

Si queremos podemos forzar a que se nos de una nueva IP con el comando sudo

dhclient:

Ya nos la ha dado, podemos hacer un ping a Google para comprobar que

efectivamente estamos conectado a internet:

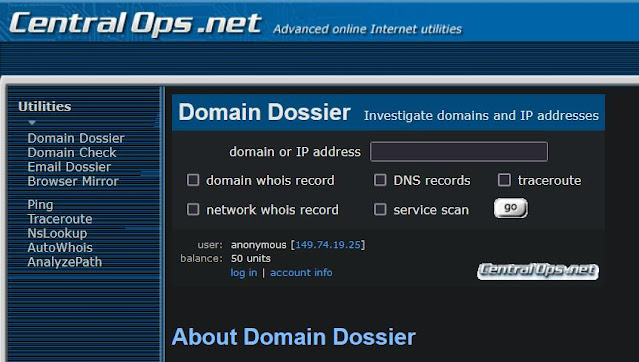

Cuando le demos a buscar una de las cosas que veeremos al acceder a este

dominio , será distintos parámetros que ya habíamos visto. Podemos comprobar

que tiene dos name servers principales en amarillo:

Podemos ver además registros MX de correo electrónico, vemos como también

es capaz de sacarnos diferentes registros txt y registros de host, el grafo

pero no nos arroja mucha mas información.

Sinembargo cuando obtengamos el fichero de registro de zona veremos que

tenemos mucha más información. Esto mismo que hemos hecho lo podíamos hacer

también con centralOps,

que nos arrojaba algo mas de información paro más o menos lo mismo.

Lo que vamos a hacer ahora es, mediante la acción de transferencia de zona,

intentar obtener el fichero de zona, que

se encuentra en los name-server anteriores, resaltados en amarillo.

Name-servers

Cada uno de ellos tendrá un fichero de zona que contiene mucha más

información, como la asociación del nombre de dominio a una dirección Ip y lo

vamos a hacer mediante herramientas de consola, para ello tenemos que instalar

en nuestro Kali, si necesitamos hacer este tipo de análidid de DNS es, DNS

utils, para instalarlo l anzaremos el comando

Sudo apt-get

install dnsutils

Lanzamos el comando e instalamos el los paquetes:

Este es un paquete de herramientas que podemos utilizar para analizar

información relativa al DNS, nos proporciona herramientas como, host, dig,

nslookup, entre otras.

Nslookup es la herramienta que vamos a ver ahora. Esta utilidad funciona

tanto en Linux como en Windows, podemos lanzar nslookup en un símbolo del

sistema CMD de Windows.

Obteniendo los Name Servers con nslookup

- Escribiremos

nslookup

- Estableceremos

el tipo de registro que queremos obtener con set type = ns (de name server)

- Y le

pasamos el dominio a analizar

Nos arrojará un montón de información si buscamos encontraremos, que para

ese dominio tienes estos name servers concretamente

Ahora obtener ese fichero de zona resulta muy sencillo, con nslookup puedo

iniciar esa transferencia de zona para ver si me devuelve o no el archivo, lo

que haremos es un set type= any, es decir devuélveme cualquier tipo de archivo,

y le daremos un ls -d con el dominio:

Sin embargo, nos devuelve que el comando ls no está implementado, esto

aparece porque entre otras cosas se ha desactivado este comando de

transferencia de zona por motivos de seguridad, ya que ¿Por qué querría alguien

iniciar este proceso de transferencia de zona desde un host Kali Linux, si no

es para tratar de obtener ese fichero?

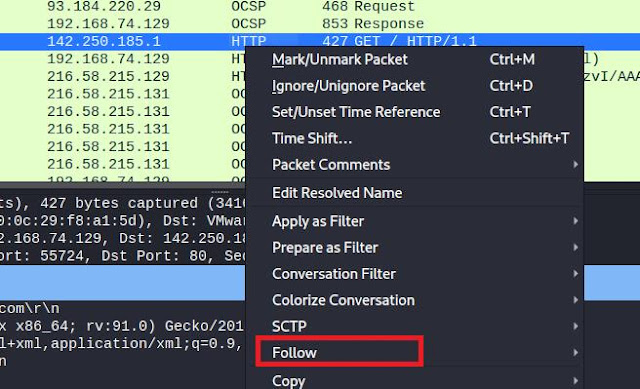

Sin embargo, si nos vamos a nuestro sistema operativo Windows y abrimos una

terminal e introducimos el comando nslookup

Y una vez introducido vamos a iniciar la transferencia de zona igual que

hemos hecho en Kali:

Vemos que aquí todo funciona perfectamente y nos arroja los name servers ,

si iniciamos la transferencia con ls -d:

Nos dice que no puede hacer la transferencia de zona, porque estamos

lanzando la transferencia hacia el dominio, debemos iniciar la transferencia

hacia algunode los name server que hemos obtenido:

Y ahora ya si podemos

iniciar la transferencia listando con ls -d y el dominio, y como puedes ver ne

la imagen siguiente, hemos obtenido el propio fichero .

Lo interesante es que

aquí, obtenemos información que no obteníamos con centralOps o

dnsDumpster, mucha más, tenemos muchos

registro txt, datos de personas , correos, etc

Lo interesante de esto,

es que cuando este fichero está compartidfo entre la red interna y redes

externas, podemos también tener algún tipo de configuración de servidores y

direcciones internas, por ejemplo, si buscamos veremos:

Estamos viendo referencias a name

servers internos, y toda esta información puede suponer ya un buen vector de ataque a la organización. Es decir

el servidor al no estar bien configurado nos ha enviado el archivo con de

transferencias de zona con información sensible.

¿Cómo hacer esto con Kali?

Sería tan secillo como hacer

dnsrecon -d [dominio] -t axfr